Talvez você goste

- Gerar link

- X

- Outros aplicativos

Inteligência Artificial e a Proteção dos Sistemas Elétricos de Potência

Introdução

A procura do ser humano por máquinas inteligentes que possam substitui-lo em suas inúmeras tarefas do dia a dia advém desde os primórdios da humanidade. Tal objetivo ficou mais evidente em meados da década de 1950, quando a ciência encontrava-se em um momento de novo levante logo durante o período pós-guerra, dado que inúmeros avanços tecnológico, bem como no campo da lógica matemática e da psicologia cognitiva, tornavam possíveis primeiras aproximações da representação do cérebro humano e seu funcionamento. Além, inclusive, do advento dos computadores e novas linguagens de programação, as máquinas passaram a dotar de capacidade emulativa do cérebro humano. Assim fora criada a ciência conhecida como Inteligência Artificial (IA).

Além disso, diversos progressos recentes nas áreas de comunicação e digital a tecnologia aumentaram significativamente a quantidade de informações disponível nos sistemas de controle, supervisão e aquisição de dados (SCADA). Embora tais informações sejam de grande utilidade, em aplicações de sistemas de energia, durante eventos que causam interrupções, o operador pode ficar sobrecarregado pelo número excessivo de alarmes operados simultaneamente, o que aumenta o tempo necessário para identificar o principal causa da interrupção e para iniciar o processo de restauração. Além de fatores, como estresse e inexperiência, podem afetar a desempenho; assim, a disponibilidade de uma ferramenta para apoiar o processo de tomada de decisão em tempo real é bem-vindo.

Note que os dispositivos de proteção são responsáveis por detectar a ocorrência de uma falha e, quando necessário, enviam sinais de trip aos disjuntores, a fim de isolar a parte defeituosa do sistema (seletividade). No entanto, quando os relés ou disjuntores não funcionam corretamente, partes maiores do sistema podem ser desconectadas. Após tais ocorrências, é essencial restaurar o sistema conforme o mais rápido possível, evitando danos às concessionárias de distribuição de energia e aos consumidores. No entanto, antes de iniciar a restauração, é necessário avaliar o evento que produziu a sequência de alarmes e problemas, como falha do sistema de proteção, defeitos nos canais de comunicação, aquisição de dados corrompidos, entre outros. A natureza heurística do raciocínio envolvido na análise do operador e a ausência de uma formulação analítica, sugere o uso de técnicas de inteligência artificial. Sistemas especialistas, redes neurais artificiais, lógica difusa (fuzzy), algoritmos genéticos (AGs), e as redes de Petri constituem as principais técnicas aplicadas ao problema de diagnóstico de falha, por exemplo.

Métodos de Inteligência Artificial

A Inteligência Artificial (IA) é um sub-campo da ciência da computação que investiga como o pensamento e a ação dos seres humanos podem ser imitados por máquinas. Tanto métodos numéricos, como não numéricos e cálculos simbólicos estão incluídos na área de IA. De modo a emular à inteligência, deve-se, pois, incluir não apenas a capacidade de tomar decisões racionais, mas também a capacidade para lidar com dados ausentes, isto é, adaptar-se às situações existentes e melhorar a longo prazo horizonte de tempo com base na experiência acumulada. No presente trabalho, três famílias principais de técnicas de IA são consideradas em aplicações na proteção de sistemas elétricos de potência modernos:

• Sistema Especialistas (SEs),

• Redes Neurais Artificiais (RNAs),

• Lógica Difusa (ou Lógica Fuzzy – LF),

• Redes de Petri (RP).

Sistemas Especialistas (SEs)

Os Sistemas Especialistas (SEs), figura a seguir, compõe uma das técnicas de solução mais frequentemente adotadas, uma vez que Wollenberg (1986) sugeriu seu uso para tratamento de alarme. Suas principais desvantagens são a incapacidade de generalização e a dificuldade de validar e manter grandes bases de regras. Mais recentemente, sistemas baseados em modelos, incluindo características temporais de esquemas de proteção foram propostas.

Note que SEs também podem ser referidos como sendo o ramo da Inteligência Artificial que busca emular o cérebro humano através do uso de processos de decisão similares aos também utilizados por especialistas humanos. De modo a obter este resultado, organiza-se uma Base de Conhecimento – BC, onde estão contidas todas as informações necessárias de um dado campo do conhecimento. Tais funções são organizadas, de modo geral, em fatos e regras. Os fatos, por sua vez, formam o conjunto de informações não condicionais, por exemplo, estados dos elementos, sua posição no sistema e suas características. E também podem ser classificados em dois tipos: estáticos ou dinâmicos, segundo o tempo de atualização dos seus dados. Por outro lado, as regras são declarações condicionais e são utilizadas para a definição de relações entre os fatos ou o encaminhamento de uma dada solução. Na prática, as regras constituem uma base de sustentação de um SE e indica sua grande diferença para um programa convencional.

|

| Diagrama usual de um Sistema Especialista (SE). |

Saiba que neste último, o conhecimento deve, pois, ser depurado e organizado de modo prévio ao ser inserido no programa. E, inclusive, nos programas convencionais somente os problemas inicialmente propostos são resolvidos e, portanto, não havendo possibilidade da solução de problemas diferentes dos concebidos pelo programador para seu uso.

Tem-se também no SE, que o conhecimento é colocado em sua forma “bruta” e sem grandes depurações ou organizações iniciais. Escreve-se no na BC e a resposta é encontrada através do Motor (ou Máquina) de Inferência – MI. Este mecanismo compõe a segunda parte de um SE e é responsável por realizar o processo de inferência no conhecimento disponível, de modo a encontrar as respostas parciais e a resposta final. O MI trabalha fazendo uso de lógica formal e independente do tipo de conhecimento existente na BC.

|

| Interface de Usuário de um Sistema Especialista desenvolvido por Carlo, Tucci e Borgia (2013). |

Por fim, tem-se a terceira parte de um SE, isto é, a Interface com o Usuário – UI, veja a figura acima, a qual busca-se que seja intuitiva e, inclusive, pode apresentar, de acordo com a necessidade, gráficos ilustrativos. Usualmente a diferença deste tipo de interface para a dos programas convencionais está relacionada ao fato de que a primeira deve conter um módulo de explicação de como o SE chegou a uma dada resposta. Portanto, tem-se como característica fundamental de um SE o fornecimento ao usuário com que tipo de raciocínio o sistema resolveu um dado problema.

|

| Protótipo um SE desenvolvido por Carlo, Tucci e Borgia (2013). |

Tipos de Problemas Solucionáveis por SEs

Conforme indicação do próprio nome, trata-se de um Sistema Especialista e não "generalista". Portanto, tais sistemas devem ser projetados de modo a solucionar problemas de um conjunto específico do conhecimento. Note que pode-se construir um SE para uma variedade maior de problemas, no entanto, note-se que de acordo com a classe dos problemas, desenvolve-se SEs de modo individual, ao passo que, após estes desenvolvimentos, escreve-se um gerenciador para o uso dos SEs desenvolvidos. Assim, as seguintes características são fundamentais a um SE:

• compreender um domínio bem conhecido e delimitado;

• coexistir um consenso sobre como uma dada solução deve ser realizada;

• existir ao menos um especialista no desenvolvimento.

Por outro lado, quanto à escolha dos problemas que podem ser resolvidos por um SE, sugere-se que se tome nota das seguintes características:

• Não existência uma fórmula ou procedimento analítico bem conhecido e de bom desempenho;

• Haver falta de profissionais especialistas para a solução do problema;

• haver dados ou informações não precisas oriundas do sistema.

Note que alguns problemas de Sistemas de Potência podem ser exemplificados conforme orientações acima, por exemplo:

• Não existência de uma fórmula ou um procedimento conhecido, por exemplo, planejamento de manutenção e restauração de sistemas.

• Métodos analíticos parcialmente conhecidos, por exemplo, controle de tensão ou avaliação de contingências.

• Métodos analíticos ineficientes, por exemplo, análises de contingências, localização de faltas.

A exemplo de problemas que não se deve aplicar esta técnica pode-se citar o cálculo do fluxo de potência, cálculo de corrente de curto-circuito, entre outras.

Áreas de Desenvolvimento de SEs em Sistemas de Potência

Diversas área de Sistema de Potência possuem desenvolvimentos de SEs, entre as quais, tem-se:

- Diagnóstico – onde se busca a causa de equipamento em estado de mau funcionamento.

- Prescrição – onde são sugeridas recomendações para solução de um dado problema.

- Análise – onde são monitoradas leituras e informações do sistema com o intuito de acompanhar seu funcionamento e definir seu estado.

- Previsão – onde se busca estabelecer as consequências de soluções ou cenários e a escolha de um ou um grupo segundo alguns critérios.

- Seleção – onde são criadas um conjunto de possibilidades de soluções ou cenários e realizada a escolha de um ou um grupo segundo alguns critérios.

- Configuração – configurar ou reconfigurar objetos, cenários ou sistemas segundo alguns limitantes e critérios.

- Planejamento – desenvolvimento da sequência de ações de modo a se atingir um determi- nado objetivo dentro de um intervalo de tempo desejado.

- Controle – combinação de diversas áreas acima, incluindo análise e prescrição.

- Instrução – utilização no treinamento através da instrução inteligente assistida por computador, por exemplo.

Dada a importância deste estudo, segue um levantamento realizado por CIGRE (1993), segundo a aplicação de SEs divididos por áreas de problemas:

Etapas de Desenvolvimento de SEs

Há inúmeras metodologias as quais podem ser utilizadas no desenvolvimento de um Sistema Especialista. A seguir, indica-se uma das metodologias mais aceitas proposta por Haves-Roth, Waerman e Lenat (1984), definida a partir de cinco estágios evolutivos:

- Identificação;

- Conceituação;

- Formulação;

- Implementação;

- Testes.

Na etapa de identificação determina-se os participantes do desenvolvimento e os recursos necessários, assim como as submetas e os objetivos parciais dos projetos. A seguir, na etapa de conceituação, os especialistas e/ou engenheiros de conhecimento técnico especializado definem quais são os elementos chaves do conhecimento, como conceituá-los e relacioná-los, bem como a estrutura geral do conhecimento. A partir de então, na etapa de formulação, tais conceitos e relações são expressos segundo uma representação formal que está ligada à linguagem ou sistema de engenharia de conhecimento escolhido. Em seguida, na fase de implementação, o engenheiro de conhecimento relaciona e evidencia o conhecimento através de regras/fatos e estruturas de inferência, definindo-se assim, um protótipo do SE. Por fim, na fase de testes, avalia-se o desempenho do protótipo e revisa-o conforme instruções do especialista. Ainda nesta etapa, o módulo de explicação de como a resposta foi encontrada é muito importante, dado que não se deve somente encontrar a solução correta para o problema, mas encontrá-la também através de um raciocínio correto.

Elaborado o protótipo do SE, este encontra-se, portanto, pronto para ser executado de modo "offline", isto é, ainda em ambiente de estudo, para que as correções necessárias continuem sendo realizadas. Em seguida, o SE passa para o ambiente de testes "online", ou seja, em uso. Por exemplo, ao junto da ambiente profissional de trabalho do operador, e recebendo informações do sistema, processando-os e fornecendo seus resultados para avaliação do usuário. Note que tais procedimentos perduram conquanto haja consenso e aceitação por parte de todos os usuários. E após, o qual, passa a operar em "tempo real", onde nesta etapa final, o SE realiza os processos de inferência e também os aplica diretamente no sistema elétrico, de modo a fornecer ao usuário somente a nova situação do sistema após a mudança. Note que um fator importante e que deve ser levado em consideração diz respeito à rejeição do SE por parte dos usuários, o qual sua BC deve conter não apenas aspectos teóricos, mas também práticos, de modo a reduzir tal rejeição. Além disso, é importante que, quando o SE estiver sendo implantado, existam palestras expositivas sobre suas vantagens e limitações, com o objetivo de reduzir as possíveis barreiras quanto ao seu uso.

- Padronização de operações dentro da companhia.

- Preservação de conhecimento, principalmente quando trata-se de aposentadorias e afastamentos repentinos.

- Treinamento ou reciclagem de conhecimento dos usuários em diversas funções do sistema elétrico.

- Execução de decisões semelhantes as dos especialistas, mesmo em situações críticas e na presença de um grande volume de informações (ou mesmo a falta de alguns deles).

- Substituição de especialistas em atividades rotineiras e triviais.

Suas principais limitações dizem respeito ao fato de somente solucionarem problemas em uma área de conhecimento estritamente definida, além da falta de senso comum e incapacidade de solucionar problemas por analogia. Outra dificuldade diz respeito à incorporação de novos conhecimentos, os quais necessitam de um engenheiro de conhecimento prévio para a sua validação e incorporação.

Quando um Sistema Especialista Deve Ser Utilizado e Suas Limitações

Veja que diversos grupos de pessoas podem fazer uso de um SE, incluindo o próprio especialista, de modo a auxiliá-lo em atividades de alto nível. Ou mesmo, por parte do jovem operador de sistema, auxiliando-o também na tomada de decisão em situações críticas. Outras funções incluem.

Sistemas Elétricos de Proteção e SEs

Existem poucas aplicações de SEs para proteção de sistemas de energia relatadas, mas todas elas resolvem as tarefas "offline", tais como coordenação de configurações, análise pós- falha e diagnóstico de falhas. Ainda não há aplicação relatada de utilização de técnicas de SEs como ferramenta de tomada de decisão em um sistema "online" de um de proteção operacional. A razão básica para isso é que não há uma base de conhecimento (e regras) extensa que descreva o raciocínio do processo aplicável ao relé de proteção. Em vez disso, contém apenas algumas regras ou critérios.

Redes Neurais Artificiais (RNAs)

As Redes Neurais Artificiais – RNAs são muito diferentes dos SEs, uma vez que não precisam de uma base de conhecimento para funcionar. Em vez disso, eles são treinadas com vários casos reais. Uma RNA é um conjunto de neurônios elementares que estão conectados em diferentes arquiteturas organizadas em camadas que são biologicamente inspiradas.

Uma RNA é definida por uma estrutura de processamento de informação não algorítmica, na forma de um grafo direcionado com cada nó, denominado por neurônio (veja a figura a seguir), constituído de diversas entradas e um único sinal de saída o qual pode ser propagado por diferentes canais de comunicação com outros neurônios. Por não algorítmica, pode-se entender que é necessária a realização de um treinamento para que a rede desenvolva a capacidade de processamento. O sinal de cada neurônio depende exclusivamente de suas entradas.

O treinamento de uma RNA constitui-se basicamente em estimar (ajustar) os pesos das conexões entre neurônios de acordo com uma dada regra pré-definida. Inúmeras arquiteturas de RNAs já foram estudadas e definidas. E basicamente existem duas formas de treinamento de uma RNA: supervisionado e não- supervisionado. Como exemplo de RNAs que possuem treinamento supervisionado encontram-se as redes perceptrons, as redes de Hopfild, as LVQ (Aprendizado da Quantização de Vetores) e as FLNN (Redes Neurais de Link Funcional), a exemplo. Por outro lado, entre as redes que são treinadas de modo não-supervisionado há, por exemplo, a rede neural de mapa auto-organizável de Kohonen e as arquiteturas ART propostas por Grossber.

Note que a aplicação mais difundida de RNA está no padrão classificação e memória associativa onde podem aprender para distinguir entre classes de entradas e, portanto, também podem ser utilizadas sucessivamente para tomada de decisão e classificação de fenômenos. Um grande problema com RNAs é que não existe um guia exato para a escolha do número de camadas e neurônios por camada oculta (como veremos a seguir). Por outro lado, a capaci- dade de generalizar é uma das principais vantagens de usar RNA.

Percéptrons com Múltiplas Camadas (Treinamento Supervisionado)

No campo das Redes Neurais Artificiais (RNAs), redes perceptron multicamadas (MLP) com retropropagação como algoritmo de aprendizagem são os mais usados (figura a seguir). Redes hierárquicas foram propostas para reduzir a dimensão da rede neural, sua esforço e tempo de treinamento. No entanto, as redes neurais não podem teoricamente garantir que um resultado correto sempre será fornecido, uma vez que depende da qualidade do grupo de amostras (treinamento padrões) empregados.

|

| Exemplo de Rede Neural Artificial (Perceptron) composta por (L + 1)-camadas, contendo D neurônios de entrada e C neurônios de saída. A lésima camada oculta contem m(l) neurônios. |

Uma RNA Perceptron de Multicamadas pode ser representada por um grafo direcionado sem realimentação, veja a Figura 5. Uma RNA com L + 1 camadas é mostrada. Note que cada camada está somente conectada à camada imediatamente subsequente, mas em geral pode haver conexões diretas entre as camadas não-adjacentes. Veja ainda que as conexões entre as camadas possuem características globais, isto é, cada neurônio está conectado a todos os neurônios da camada imediatamente subsequente. A regra de retro-propagação de erro não requer que as conexões sejam globais. A regra de aprendizado de retro-propagação (backpropagation) consiste em um procedimento de ajuste de pesos das conexões da rede de modo a reduzir o erro entre o sinal de saída gerado pela rede e o sinal desejado. Este ajuste de pesos ocorre a medida que os valores de base são apresentados à rede.

O algoritmo de retropropagação é fundamental para muitos trabalhos atuais sobre apren- dizagem em redes neurais. E foi concebido de forma independente várias vezes, por Bryson e Ho (1969), Werbos (1974), Parker (1985) e Rumelhart, Hinton, e Williams (1986). Uma abordagem intimamente relacionada foi proposta por Le Chun (1985). O método de retropropagação funci- ona muito bem ajustando os pesos que estão conectados em camadas sucessivas de perceptrons multicamadas. E de modo a compreender seu funcionamento, considere a RNA Perceptron com- posta por 3 (três) camadas e representada na próxima figura. Sejam ainda n, m e k, respectivamente, os neurônios das camadas de entrada, oculta e de saída, onde estão todos conectados globalmente, segundo sua camada imediatamente subsequente.

|

| Exemplo de uma RNA Perceptron Multicamadas. |

Assim sendo, considerando-se que xn denota os sinais de entrada da RNA, portanto, a entrada total de um neurônio da camada oculta é dada por:

onde wnm corresponde ao peso da conexão entre os neurônios n e m. Além disso, sabendo-se que para um dado neurônio da camada de saída tem-se:

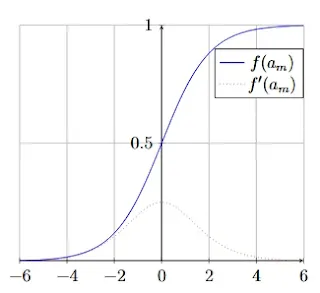

onde a função acima, de modo convenientemente, produz um dado valor de saída que varia continuamente entre 0 (zero) e 1 (um). O parâmetro θm corresponde ao bias, posicionando a região de transição da função. E o parâmetro θ0 corresponde ao “ganho” da transição.

|

| Função sigmoide utilizada no exemplo de uma RNA Perceptron de 3 (três) camadas. |

onde yk,desejado é o valor de saída desejado para o neurônio e yk é o valor do sinal de saída gerado pela rede. Note que, portanto, pode-se escrever função de erro total como sendo:

Portanto, neste caso, pode-se notar que “aprender” tem o significado aplicado de ajustar os pesos das conexões e os “bias” das funções de ativação de modo a minimizar a função de erro total acima, através de um procedimento de descida em gradiente (o início do processo é feito aleatoriamente utilizando-se valores de pequena magnitude). Em resumo, tem-se:

- Propaga-se o sinal de entrada pela rede.

- Compara-se o sinal de saída obtido com o valor desejado.

- Calcula-se e retro-propaga-se a medida de erro (iniciando-se pela camada de saída) ao longo da rede) e, em seguida,

- Minimiza-se o erro correspondente a cada estágio, ajustando-se os valores dos pesos das conexões de acordo com a seguinte equação:

|

| Uma vez avaliados para todas as unidades de saída, os erros δ(L+1) i podem ser propa- gados para trás. |

e o sinal de erro δm para um neurônio m pertencente a camada oculta é dado por:

|

| Fluxo de sinal no m-ésimo neurônio. |

Veja também que uma RNA perceptron multicamadas treinada para atuar como classi- ficador ou interpolador, faz-se necessário que se evite um eventual super-ajuste dos dados do conjunto de treinamento, para que se obtenha uma boa capacidade de generalização, isto é, que possa prover resultados corretos para sinais não pertencentes ao conjunto de treinamento. Tal resultado pode ser obtido realizando-se uma busca ao longo da arquitetura neural mais simples, aquela que contém o menor número de neurônios e conexões, que produza a menor taxa de erro para o conjunto de testes selecionado, o qual deve ser tomado de modo independente ao conjunto de treinamento.

Mapas Auto-Organizáveis de Kohonen (Treinamento Não-Supervisionado)

Sabe-se que uma RNA de Mapa Auto-Organizável de Kohonen identifica as similaridades entre os exemplares e forma agrupamentos que estejam associados a certas classes do problema. E neste caso, como trata-se de um treinamento não-supervisionado, tem-se que somente os padrões de entrada são apresentados à rede e, portanto, nos mapas auto-organizáveis de Kohonen não há uma dada saída desejada de modo a se produzir a função de erro, cujo minimização de valor conduz ao treinamento da rede e o conseguinte ajuste de pesos das conexões. Neste caso, os pesos são ajustados dinamicamente, de tal modo que vetores de entrada similares quando apresentados à rede irão ativar neurônios vizinhos, definindo-se assim agrupamentos. O número de grupos formados é no máximo igual ao número de neurônios da rede.

|

| Mapa Auto-Organizável de Kohonen. |

Note na figura acima, onde os neurônios compõe uma região bidimensional, onde cada um desses neurônios está conectado a todos os componentes do vetor de entrada. Dessa forma, realiza-se um mapeamento do espaço i-dimensional (vetor de entrada) para o espaço bidimensional. A RNA auto-organizável de Kohonen divide o espaço dos vetores de entrada em sub-espaços, de acordo com a densidade dos vetores de entrada em cada sub-espaço. Inclusive, os protótipos (o protótipo de um grupo é o melhor representante deste grupo) associados a sub-espaços vizinhos são representados através dos vetores de pesos relacionados a neurôniosvizinhos. Tal propriedade é chamada de preservação da vizinhança topológica do espaço dos vetores de entrada.

Veja que o número de neurônios é independente da dimensão do vetor de entrada, e também independente do tamanho do conjunto de treinamento. É importante evidenciar que, uma possível escolha não adequada da arquitetura da RNA, e com pequeno número de neurônios, pode vir a comprometer a capacidade de representação dos agrupamento.

Durante o treinamento, apresenta-se os padrões de entrada à rede aleatoriamente e somente o neurônio cujo vetor de pesos associados é o mais próximo (distância Euclidiana) do vetor de entrada será excitado. O vetor de pesos deste neurônio declarado “vencedor” é, portanto, atualizado, sendo atualizados também os vetores de pesos correspondentes a seus vizinhos. Esta atualização é realizada de acordo com uma função de vizinhança α(t, i, c), onde tal função monotonicamente decrescente no tempo t e no grau de vizinhança dos neurônios i e c. Em resumo, tem-se o treinamento segundo os seguintes passos:

1. t = 0, inicializa-se os pesos wi aleatoriamente.

2. Escolhe-se aleatoriamente um vetor de entrada x do conjunto de treinamento X.

3. Determina-se o neurônio cujo vetor de pesos é o mais próximo do vetor de entrada, isto é,

4. Analiza-se o vetor de pesos wc do neurônio c e os vetores de pesos wi de seus vizinhos,

5. Faz-se t = t + 1.

6. Se α(t, i, c) > ε, voltar ao Passo 2. Senão, então FIM.

Pode-se notar que quando o número de vetores já apresentados à RNA for significati- vamente grande, não irá ocorrer mais atualização. Nesta situação, espera-se que a rede esteja treinada, isto é, seja capaz de formar agrupamentos que permitem uma correta classificação dos novos casos a serem apresentados. Finalizada a fase de ajuste dos pesos da rede, pode-se testá-la através da apresentação de novos vetores de entrada, observando-se os neurônios dos agrupamentos formados. Este procedimento é descrito a seguir:

1. Seleciona-se um vetor de entrada x.

2. Seleciona-se wc, de modo que:

sendo wc(tmax) os pesos da rede treinada.

Aplicações de RNAs em Sistemas de Potência

Redes Neurais Artificiais têm sido propostas de modo a solucionar problemas que não podem ser tratados apropriadamente por métodos analíticos ou por SEs, por exemplo. Tais como previsão de carga, análise de segurança, diagnóstico de faltas, falhas em componentes do sistema, estimação de estado, projeto de estabilizadores, comissionamento de unidades geradores e controle de máquinas elétricas. Tais problemas possuem geralmente uma ou mais das seguintes características.

- Complexidade de modelagem. Por exemplo, previsão e modelagem de carga, projetos de estabilizadores.

- Natureza combinatória. Por exemplo, comissionamento de unidades geradoras e análise de segurança.

- Não existência de algoritmos numéricos que satisfaçam o requisito em tempo real. Por exemplo, análise de segurança.

- Tratamento de grandes quantidades de dados em tempo real. Por exemplo, diagnóstico de falhas.

- Previsão de carga: modelos neurais plásticos podem captar interações não-lineares com- plexas entre variáveis e, assim, melhorar a precisão e a robusteza da previsões.

- Análise de segurança: RNAs proporcionam soluções em tempo-real, com grande veloci- dade de processamento.

- Comissionamento de unidades geradoras: RNAs podem permitir a incorporação de qual- quer tipo de restrição, além de possibilitar a obtenção rápida soluções.

- Estimação de estado: RNAs permitem a filtragem correta das informações medidas e obtidas pelo SCADA durante problemas de comunicação, e podem ainda estimar valores de pseudo-medidas nas áreas não-observáveis do sistema.

- Projeto de Estabilizadores: RNAs são capazes de tratar não-linearidades arbitrárias, ao contrário das técnicas tradicionais de controle.

De acordo com um importante levantamento realizado por CIGRE e Silva (1993) estabe- leceu a seguinte distribuição entre as aplicações de RNAs em Sistemas de Potência:

Aplicações de RNAs em Sistemas Elétricos de Proteção

A maioria das aplicações de RNAs na área de sistema elétricos de proteção são para a proteção de linhas de transmissão. Seus o uso proporciona avanços no desempenho dos relés de distância. Os relés de distância operam calculando uma quantidade (impedância, reatância, etc.) que, na presença de falhas, é proporcional à distância do terminal da linha de transmissão ao ponto do curto-circuito. Note que a escolha de RNAs se deve basicamente a quatro fatores que influenciam diretamente o função de proteção de distância.

- Existem efeitos adversos de variáveis incontroláveis como a resistência da falha, reatância e localização.

- A relação X/R da fonte.

- O fluxo de carga pré-falha também afeta a impedância aparente visto pelo relé.

- Alimentação dos terminais de linha de acordo com os fatores acima e, portanto, eis um problema de reconhecimento de padrões onde o uso de RNA pode ser indicado.

Os resultados obtidos pelos pesquisadores mostram um melhoria significativa na seletividade dos relés de distância. Outra área importante onde muitas aplicações de RNA são encontrados é o diagnóstico do equipamento. Em Morais e Rolim (2006) pode-se notar que é apresentada uma ferramenta híbrida para o dissolvido análise de gás de transformadores de potência. Suas entradas são o concentração e aumento da taxa de gases combustíveis. o abor- dagem combina os resultados fornecidos por bem aceitos métodos publicados em normas com os fornecidos por um RNA treinada com casos reais. Em Skok e Martsic (2000) tem-se uma abordagem semelhante, mas eles aplicar uma rede de mapa auto-organizável de Kohonen, dado que problema pode ser reduzido a um problema binário. Essas redes fazem uso de aprendizagem não supervisionada. Analisando as aplicações de RNA aqui citadas pode-se observar que os autores escolheram o uso de RNAs principalmente devido a sua capacidade de reconhecimento e generalização de padrões. Estes características também são importantes para o propósito de proteção adaptativa.

Lógica Difusa (Fuzzy)

A Lógica Fuzzy (LF) constitui um meio para modelar imprecisão e apresenta a flexibili- dade como sua principal conveniência. Por outro lado, seu maior inconveniente reside na escolha dos membros funções, geralmente definidas com base em tentativa e erro.

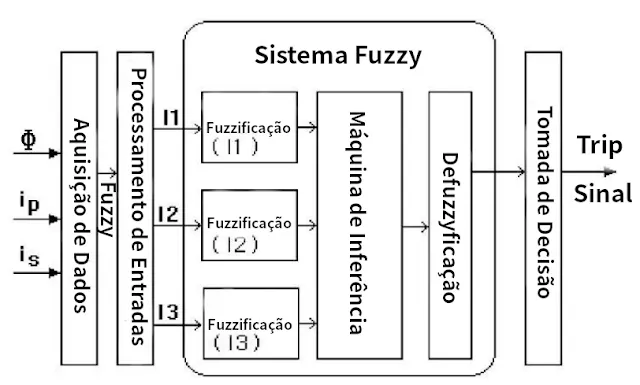

A lógica fuzzy usa um conjunto de regras para definir seu comportamento. As regras definem as condições esperadas e emitem uma saída usando instruções SE-ENTÃO. Essas regras substituem as fórmulas. Eles devem cobrir todas as situações que podem ocorrer, mas eles não precisa ser escrito para todas as combinações possíveis. Cada regra pega as entradas e determina seu apropriado resultado. Todas as saídas das regras individuais são combinadas em um termo denominado soma lógica. As entradas são então lidas novamente e o ciclo começa novamente para controle contínuo. Este processo é descrito pelo diagrama de blocos na figura acima. O processo usa uma coleção de fuzzy funções de adesão. Valores nítidos são primeiro transformados em valores nebulosos para serem capazes de usá-los para aplicar regras formulado por expressões linguísticas. Então, o sistema difuso transforma a conclusão linguística de volta a um valor puro. Essas etapas são descritas como segue:

- Fuzzificação: os valores de entrada puros são convertidos em graus de associação e combinam-nos com as condições de as regras para determinar quão bem a condição de cada regra corresponde àquela entrada específica.

- Base de regra difusa: A coleção de regras é chamada de base de regra. O valor de verdade para a premissa de cada regra lógica é calculado e aplicado à conclusão de cada regra. Isso resulta em um conjunto difuso a ser atribuído a cada saída variável para cada regra.

- Sistema de inferência: a inferência de um conjunto de regras fuzzy envolve a fuzzifica- ção das condições das regras, então propaga-se os valores de adesão das condições aos resultados das regras.

- Defuzzificação: os conceitos fuzzy envolvidos na conclusão do conjunto de regras fuzzy são traduzidos de volta para os valores dos sinais antes de serem usados na prática. Para fazer isso, funções de associação devem ser definidas.

Exemplo de Modelo de Proteção de Relé Baseada em Lógica Difusa

Sabendo-se que a inferência difusa é um processo que faz um decisão em paralelo. Tal propriedade faz com que, não venha haver perda de dados durante o processo e, portanto, a detecção de falha final pode ser muito mais precisa do que as técnicas convencionais de operação de relés. Fazendo-se uso da abordagem de informação difusa, o procedimento de fuzzificação fornece basicamente os seguintes resultados: a incerteza dos sinais de entrada do relé é quantificada e todos os dados contidos nos sinais de entrada do relé são adquiridos sem perda. O modelo proposto de relé baseada em lógica fuzzy usa três entradas fuzzy definidas como:

• I1 representa a razão (dΦ/did).

• I2 representa o segundo harmônico da corrente diferencial.

• I3 representa a razão entre o valor RMS da corrente limite em relação à corrente de operação (ir/id).

Com referência à figura logo acima, a abordagem de lógica difusa para relés de proteção assume:

• Os sinais dos critérios são difundidos para levar em conta erros dinâmicos dos algoritmos de medição. Assim, em vez de números reais, os sinais são representados por números difusos. Uma vez que o processo de fuzzificação fornece um tipo especial de filtragem flexível, algoritmos de medição mais rápidos que aceleram os relés podem ser usados.

• Os limiares para os sinais de critério também são representados por números difusos para explicar a falta de precisão na divisão do espaço dos sinais de critério entre as regiões de trip e de bloqueio.

• Os sinais fuzzy são comparados com as configurações fuzzy. O resultado da comparação é uma variável de lógica difusa entre os níveis absolutos booleanos de verdade e falso.

• Vários critérios de relés são usados em paralelo. O critério são agregados por meio de algoritmos formais de tomada de decisão multicritério que permitem que os critérios sejam ponderado de acordo com sua capacidade de raciocínio.

• A decisão de trip depende da avaliação multicritério do status de um elemento protegido. Fatores de decisão adicionais podem incluir a quantidade de informações disponíveis ou os custos esperados de operação incorreta do relé.

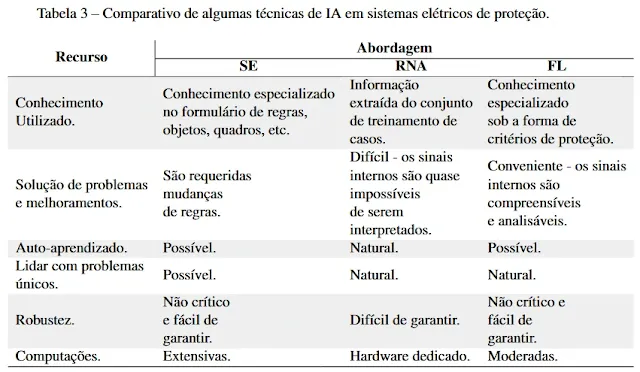

Comparativo entre SEs, RNAs e Lógica Fuzzy

As abordagens de técnicas de SEs, RNAs e FL têm suas próprias vantagens e limitações. A tabela a seguir compara os recursos básicos desses métodos de IA.

Redes de Petri (RP)

As RPs, como uma ferramenta gráfica e matemática, fornecem um ambiente uniforme para modelagem e projeto de sistemas de eventos discretos. É um tipo particular de grafos direcionados, bipartidos, populados por três objetos. Esses objetos são lugares, transições e arcos direcionados conectando lugares a transições e transições a lugares. De modo ilustra- tivo, os lugares são representados por círculos e transições por barras. Como redes de Petri comuns não incluem nenhum conceito de tempo explicitamente. Com esta classe de redes, só é possível descrever uma estrutura lógica do sistema modelado, mas não sua evolução no tempo. Respondendo à necessidade de desempenho temporal de sistemas de eventos discretos e sistemas concorrentes de modelagem com restrições de tempo, várias vezes temporizadas de redes de Petri foram propostas anexando restrições de tempo a transições, lugares e/ou arcos. Mais tarde, outros pesquisadores introduziram a rede de Petri lógica Fuzzy para representação de conhecimento para lidar com regras de produção difusa e tempo difuso na rede de Petri (FTPN) para desempenho, avaliação de problemas matemáticos em engenharia e especificação de sistema concorrente dinâmico, sob incerteza e imprecisão.

Redes de Petri (RP) também carecem de capacidade de generalização, com suas re- presentações gráficas do esquema de proteção, as quais facilitam a visualização da operação de proteção, não se apresenta de modo vantajoso ao ser aplicada em sistemas reais de grande dimensão.

Note que uma RP é composta por quatro partes: um conjunto de lugares, um conjunto de transições, uma função de entrada e uma função de saída. As funções de entrada e saída são descritas por locais e transições. Além disso, as funções de entrada e saída são pontes entre transições e lugares e os relaciona. Estrutura de uma rede de Petri definida por C é dada por C = (P, T, I, O):

P ∩T = Φ, ou seja, o conjunto de lugares e transições são disjuntos. Além disso, I : T → P ∞: A função de entrada é um mapeamento de transições para os grupos de lugares que são especificados como locais de entrada para as transições e P ∞ exibe os agrupamentos de locais.Por outro lado, O : T → P ∞: A função de saída é um mapeamento de transições para os agrupamentos de lugares que são especificados como locais de saída para transições. Existem dois nós no gráfico de uma rede de Petri. Um círculo O indica um lugar, uma linha vertical | ou retangular expressa uma transição. Também faz-se uso de uma série de arcos (setas) dos lugares para as transições e outros arcos no sentido das transições para os lugares, os lugares e as transições são conectadas entre si. O gráfico de um uma RP simples é mostrada na figura a seguir. Nesta figura, p1, p2, p3 são os lugares e t1, t2, t3 são as transições. O preto ponto no lugar p1 é um “token”. A estrutura da rede de Petri é estática e suas características dinâmicas são determinadas pelo disparo de transição e o movimento de “tokens”. O disparo da transição transmite os “tokens” da entrada e locais de transição para seus locais de saída.

Modelo de Rede de Petri para Aplicação em Sistemas de Proteção de Linha de Transmissão

Considere a figura que segue logo abaixo, esta figura representa um sistema de energia com dois barramentos (Bus1 e Bus2) conectados entre si por meio de um linha de transmissão longa L1. Para proteção deste sistema, um número de dispositivos de comutação e relés foram considerados quais são mostrados por C1, C2, C3 e C4.

|

| O modelo da rede de Petri para o comportamento do sistema de proteção de linha de transmissão L1. |

A transição F1 indica o efeito da falha no linha de transmissão L1. Os lugares P1 e P2 representam o mudança nas variáveis de linha que são detectadas pelo relés. As transições RL1Rm e RL1Rp respectivamente são o relés de backup principal e primário da extremidade receptora de linha L1 relacionada ao disjuntor C2. Transições T1s e T2s são os relés de backup secundários do disjuntor C2 que estão respectivamente relacionados aos disjuntores C3 e C4. A transição t1 é a probabilidade de falha em funcionamento dos relés RL1Sm e RL1Sp; e a transição t2 modela a probabilidade de falha no circuito disjuntor C2. Por uma questão de simplificação, a probabilidade de falha no disjuntor C1 não foi considerada. Os locais P5 e P6 representam a sensação de falha pelo relés T1s e T2s. os locais P3, P4, P7 e P8 exibem o comandos de trip para os relés. Por exemplo, quando há um “token” no lugar P3, isso significa que um dos relés RL1Rm ou RL1Rp funcionou e isso corresponde ao disparo de transição RL1Rm ou RL1Rp. Transições C1, C2, C3 e C4 representam os disjuntores. Os locais PC1, PC2, PC3 e PC4, respectivamente, mostram o disparo dos disjuntores C1, C2, C3 e C4; e o lugar P9 expressa a função de proteção de backup secundária devido à falha do circuito disjuntor C2.

Algoritmos Genéticos (AG) e Aplicações em Sistemas Elétricos de Proteção

Por fim, após verificarmos algumas técnicas de inteligência artificial, também cabe ressaltar o uso e aplicação da técnica de Algoritmos Genéticos (AGs), a qual é um dos principais algoritmos no conjunto de Computação Evolutiva. Eles podem ser definidos como mecanismos de pesquisa robustos com base no princípio de genética populacional, em outras palavras, seleção natural e evolução. Eles realizam uma busca em um espaço de possível soluções em um determinado domínio. O interesse por AGs tem aumentado rapidamente, e eles fornecer mecanismos de pesquisa adaptativos poderosos. Outro fato que atrai pesquisadores para esta técnica é o seu excelente resultado em otimização. Métodos tradicionais de otimização exigem um ponto de partida para sua pesquisa, que às vezes pode levar a ótimos resultados. Por outro lado, diversos pontos iniciais (população) são usados em AG e seus valores são selecionados por meio de um processo aleatório, aumentando as chances de encontrar o resultado “ótimo” global. E AGs também são utilizados em sistemas de proteção como uma otimização significativa. Em So et al. (1997) os autores apresentam um método para o coordenação de relés de sobrecorrente. Da mesma forma, em Ghanbarian, Havehnia e Kazerooni (2008) a técnica é utilizada para determinar a coordenação entre relés de sobrecorrente e também sua coordenação com as zonas de relés de distância. Em ambas as aplicações, as populações são formadas por uma série de bits (strings - representando o cromossomos). Essas cordas são processadas pela genética de operadores de seleção, reprodução e mutação. Cada string em uma população representa uma possível solução de o problema a ser otimizado. Em So et al. (1997) e Ghanbarian, Havehnia e Kazerooni (2008) a solução foi a melhor configuração de cada relé de proteção, visando alcançar a melhor coordenação. O valor de cada bit ou grupo de bits representa variáveis a serem ajustadas (limites de tempo e/ou corrente) no relé. Cada solução é avaliada por um função de fitness, que desempenha um papel importante no processo. Nas aplicações descritas nestes trabalhos, as populações analisadas por algoritmos genéticos representam possíveis soluções para o problema. O processo de reprodução pode criar indivíduos mais capazes e, assim, otimizar o solução.

Referências

- ASHOURI, A. et al. Modeling and Evaluation of the Power System Protection Using Petri Nets. Electrical Engineering Department. Zanjan University. Zanjan, Iran, 2010.

- AZIZ, A. A.; ALI, A. A.; ABBAS, A. H. Power Transformer Protection by Using Fuzzy Logic. Iraq J. Electrical and Electronic Engineering, 2009.

- BELL, S. C. et al. Artificial Intelligence and Advanced Mathematical Tools for Power Quality Applications: A Survey. Proc. Inst. Elect. Eng., Gen. Transm. Dist., v. 145, n. 5, p. 547–552, 1998.

- BITTENCOURT, G. Artificial Intelligence: Tools and Theories (In Portuguese). Ed. da UFSC, 2001.

- CALHAU, J. D. Redes Neurais Artificiais Aplicadas à Proteção de Sistemas Elétricos de Potência. Dissertação (Dissertação de Mestrado) — Escola de Engenharia de São-Carlos, Universidade de São Paulo – USP, 1997.

- CAMINHA, A. Introdução à proteção dos sistemas elétricos. [S.l.]: E. Blucher, 1977. ISBN 9788521217589.

- CARDOSO, G. et al. Application of Neural-Network Modules to Electric Power System Fault Section Estimation. IEEE TRANSACTIONS ON POWER DELIVERY, v. 19, n. 3, p. 1034–1041, 2004.

- CARLO, F. D.; TUCCI, M.; BORGIA, O. Conception of a prototype to validate a maintenance expert system. Journal of Applied Physics - AIP, v. 5, n. 5, p. 4273–4282, 2013.

- CIGRE, T. F. .-. Pratical Use of Expert System for Operation Planning of Bulk Power System. ELECTRA, n. 146, 1993.

- CIGRE, T. F. .-.-.; SILVA, A. P. A. da. Artificial Neural Networks for Power Systems – A Literature Survey. International Journal on Engineering Intelligent Systems, v. 3, p. 133–158, 1993.

- COURY, D. V.; JORGE, D. C. Artificial Neural Network Aproach to Distance Protection of Transmission Lines. IEEE Transactions on Power Deliver, v. 13, n. 1, p. 102–108, 1998.

- EL-SHARKIIWI, M. A.; MARKS, R. J.; WEERASOORIYA, S. Neural Networks and Their Application to Power Engmeering. Control and Dynamics Systems, v. 41, p. 359–401, 1991.

- EPRI, R. Artificial Intelligence Technologies for Power System Operations. EPRI, 2020. Acessado em: 15 de nov. 2020. Disponível em: <https://www.epri.com/thought-leadership/ artificial-intelligence>.

- FILHO, J.; MAMEDE, D. Proteção de sistemas elétricos de potência. [S.l.]: Grupo Gen - LTC, 2011. ISBN 9788521618843.

- GAURKAR, M.; GOWDER, C. Application of Fuzzy Logic for Power System. IJARIIE, v. 3, n. 2, 2017.

- GHAINANI, A. T.; ZIN, A. A. M.; ISMAIL, N. A. M. Fuzzy Timing Petri Net for Fault Diagnosis in Power System. Hindawi Publishing Corporation. Mathematical Problems in Engineering, 2012.

- GHANBARIAN, M. M.; HAVEHNIA, F.; KAZEROONI, A. Setting Diretional Over Current Relays as the Backup of Distance Relays in Power Network. Fifteenth national Power Systems Conference (NPSC) IIT Bombay, 2008.

- HAVES-ROTH, F.; WAERMAN, D. A.; LENAT, D. B. Building Expert Systems. 1. ed. [S.l.]: Addison-Wesley, 1984. v. 3.

- HERTZ, J.; KROGH, A.; PALMER, R. G. Introduction to the Theory of Neural Computing. [S.l.]: Addison-Wesley, 1991.

- KOHONEN, T. Self-Organized Formation of Topologically Correct Feature Map. Biological Cybernetics, v. 43, p. 59–69, 1982.

- LAMBERT-TORRES, G.; SILVA, A. P. A. da. Aplicação de Sistemas Inteligentes em Engenharia de Potência. Grupo de Inteligência Artificial - Escola Federal de Engenharia de Itajubá – EFEJ, 1994.

- MASON, C. The Art and Science of Protective Relaying. [S.l.]: Wiley, 1956. ISBN 9780471575528

- MORAIS, D.; ROLIM, J. A Hybrid Tool for Detection of Incipient Faults in Transformers Based on the Dissolved Gas Analysis of Insulating Oil. IEEE Transactions on Power Delivery, 2006.

- MWAKABUTA, N.; SEKAR, A. Comparative Study of the IEEE 34 Node Test Feeder under Practical Simplifications. 2007 39th North American Power Symposium, Las Cruces, NM, 2007, 2007.

- SAHA, M.; KASZTENNY, B. The special issue on AI applications to power system protection. International Journal of Engineering Intelligent Systems, v. 5, n. 4, p. 185–193, 1997.

- SAHA, M.; ROSOLOWSKI, E.; IZYKOWSKI, J. Artificial Intelligent Application to Power System Protection. ABB Automation Products A - Substation Automation Division, 2000.

- SKOK, S.; MARTSIC, A. The self-organizing neural network applied to adaptive distance protection. Power Engineering Society Winter Meeting, 2000. IEEE, 2000.

- SO, C. et al. Application of genetic algorithm for overcurrent relay coordination. Developments in Power System Protection, Sixth International Conference on (Conf. Publ. No. 434), 1997.

- SOUZA, J. C. S. de et al. Fault location in electrical power systems using intelligent systems techniques. IEEE TRANSACTIONS ON POWER DELIVERY, v. 16, p. 59–67, 2001

- STUTZ, D. Learning Shape Completion from Bounding Boxes with CAD Shape Priors. Dissertação (Dissertação de Mestrado) — RWTH Aachen University. Aachen, Germany, 2017.

- TANG, J.; WANG, F. Modeling of a transmission network protection system using Petri nets. Elect. Power Syst. Res., v. 44, p. 175–181, 1998.

- VALE, Z. A.; RAMOS, C. Temporal reasoning in AI applications for power system control centers. IFAC Control of Power Plants and Power Systems, p. 297–302, 1995.

- VALIQUETTE, B.; LAMBERT-TORRES, G.; MUKHEDKAR, D. An Expert System Based Diagnosis and Advisor Tool For Teaching Power Operation Emergency Control Strategies. IEE TRANSACTIONS ON POWER SYSTEMS, v. 6, n. 3, 1991.

- WARWICK, K.; EKWUE, A.; AGGARWAL, R. Artificial intelligence techniques in power systems. The Institution of Electrical Engineers. 1997.

- WEN, F. S.; CHANG, C. S. Probabilistic approach for fault-section estimation in power systems based on a refined genetic algorithm. Proc. Inst. Elect. Eng., Gen. Transm. Dist., v. 144, n. 2, p. 160–168, 1997.

- WISZNIEWSKI, A.; KASZTENNY, B. Primary protective relays with elements of expert systems. Proceedings of the 1992 CIGRE Session, 1992.

- WOLLENBERG, B. Feasibility study for an energy management system intelligent alarm processor. IEEE TRANSACTIONS ON POWER DELIVERY, p. 241–247, 1986.

- YANG, H. T.; CHANG, W. Y.; HUANG, C. L. A new neural network approach to on-line fault section estimation using information of protective relays and circuit breakers. IEEE TRANSACTIONS ON POWER DELIVERY, v. 9, p. 220–229, 1994.

- Gerar link

- X

- Outros aplicativos

Postagens mais visitadas

A Morte da Cachorra Baleia em Vidas Secas

- Gerar link

- X

- Outros aplicativos

Como Ser Um Bom Professor: Os Dez Mandamentos de George Pólya

- Gerar link

- X

- Outros aplicativos

Criando sua Própria Estação Meteorológica de Baixo-Custo: FormigaWeather

- Gerar link

- X

- Outros aplicativos

Novo endereço desse blogue: carauma.com

- Gerar link

- X

- Outros aplicativos

Caraumã: Modelo de Livro e-Book Gratuito em LaTeX

- Gerar link

- X

- Outros aplicativos

Pintura: Jovem Nicaula, A Futura Rainha de Sabá

- Gerar link

- X

- Outros aplicativos

Inovação no Cultivo: O Robô CNC de Baixo Custo para a Agricultura Urbana em Santa-Cecília, Cantá - Roraima

- Gerar link

- X

- Outros aplicativos

Guia Prático: Aprenda a construir um pequeno modelo de linguagem tipo GPT do zero

- Gerar link

- X

- Outros aplicativos

Pintura e Livreto: Amanhecer na Serra Grande

- Gerar link

- X

- Outros aplicativos

.jpg)

Comentários

Postar um comentário